Améliorez la sécurité numérique de vos clients en identifiant, surveillant et résolvant efficacement les vulnérabilités du réseau ! Avec la gestion des vulnérabilités, les failles et les Shadow-IT sont du passé. La solution permet de découvrir facilement les faiblesses du réseau et donne des conseils sur la manière de les corriger.

Soyez préparé aux audits

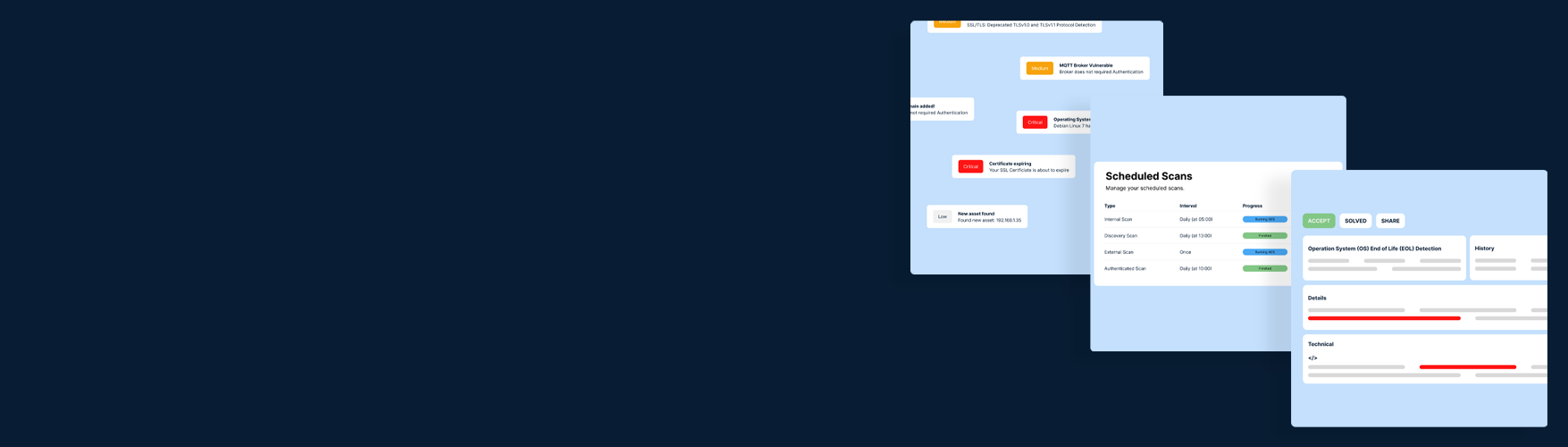

Avec la gestion des vulnérabilités, chaque action liée aux vulnérabilités est facilement enregistrée. La solution montre quand une vulnérabilité est découverte et quand elle est résolue. La 'piste d'audit' aide lors d'un prochain audit ou dès qu'un incident survient. La gestion des vulnérabilités offre donc tous les outils et fonctionnalités pour non seulement mieux sécuriser l'environnement numérique, mais aussi pour être préparé aux futurs audits et incidents. Cela est réalisé en :

- Analyses internes fonctionner sur le réseau interne ; des périphériques réseau aux postes de travail et plus encore.

- Analyses externes à exécuter, ce qui montre clairement ce qu'un pirate informatique peut voir de l'extérieur. De cette manière, les vulnérabilités et les points d'attention deviennent visibles.

- Analyses multi-environnements : Que vos clients travaillent dans le cloud, aient un réseau traditionnel ou soient hybrides, tout peut être scanné pour détecter les vulnérabilités.

- Effectuer des scans et la gestion selon la politique organisationnelle. La gestion des vulnérabilités aide vos clients à respecter cette politique (ISO 27001, NEN 7510, BIO, et plus).

- Analyses authentifiées pour mettre en évidence des vulnérabilités parfois non visibles depuis le réseau. Ces appareils peuvent être scannés localement avec le 'Scan Authentifié' pour découvrir davantage de failles.

- Exposer le Shadow-IT. Ainsi, avec la gestion des vulnérabilités, vous découvrez tous les appareils cachés dans le réseau - y compris des informations telles que les 'traceroutes', les logiciels installés, les ports réseau ouverts et les certificats.

- Marquer les vulnérabilités comme acceptées ou résolues, y compris la documentation pour être prêt pour les audits futurs.

- Exporter les données dans un document lisible pour les dirigeants comme pour les administrateurs. Exportez un rapport ou utilisez l'API de SecurityHive à cette fin.